Dentro un attacco ransomware: come collaborano le reti oscure dei criminali informatici

David S. Wall, Professore di Criminologia, Università di Leeds.

____

Fonte: Adobe/zefart

Nel comunicato di Carbis Bay, il G7 ha annunciato l’intenzione di collaborare per contrastare i gruppi ransomware. Giorni dopo, il presidente degli Stati Uniti Joe Biden ha incontrato il presidente russo Vladimir Putin, dove è stato discusso un processo di estradizione per consegnare alla giustizia i criminali informatici russi negli Stati Uniti. Secondo quanto riferito, Putin era d’accordo in linea di principio, ma ha insistito sul fatto che l’estradizione fosse reciproca. Il tempo dirà se si potrà raggiungere un trattato di estradizione. Ma se lo è, chi dovrebbe essere estradato esattamente e per cosa?

Il problema per le forze dell’ordine è che il ransomware, una forma di malware utilizzata per rubare i dati delle organizzazioni e tenerli in ostaggio, è un pesce molto sfuggente. Non solo è un crimine misto, che include diversi reati tra diversi corpi di legge, ma è anche un crimine che si trova a cavallo tra le competenze di diverse agenzie di polizia e, in molti casi, paesi. E non c’è un colpevole chiave. Gli attacchi ransomware coinvolgono una rete distribuita di diversi criminali informatici, spesso sconosciuti tra loro per ridurre il rischio di arresto.

Quindi è importante esaminare in dettaglio questi attacchi per capire come gli Stati Uniti e il G7 potrebbero affrontare il numero crescente di attacchi ransomware che abbiamo visto durante la pandemia, con almeno 128 incidenti divulgati pubblicamente che si sono verificati a livello globale nel Maggio 2021.

Quello che troviamo quando colleghiamo i puntini è un’industria professionale molto lontana dal manuale della criminalità organizzata, che apparentemente prende ispirazione direttamente dalle pagine di un manuale di studi aziendali.

L’industria del ransomware è responsabile di un’enorme quantità di disagi nel mondo di oggi. Questi attacchi non solo hanno un effetto economico paralizzante, costando miliardi di dollari in danni, ma i dati rubati acquisiti dagli aggressori possono continuare a riversarsi nella catena criminale e alimentare altri crimini informatici.

Per saperne di più: Ransomware gangs are running riot – paying them off doesn’t help

Anche gli attacchi ransomware stanno cambiando. Il modello di business dell’industria criminale si è spostato verso la fornitura di ransomware come servizio. Ciò significa che gli operatori forniscono il software dannoso, gestiscono i sistemi di estorsione e pagamento e gestiscono la reputazione del “marchio“. Ma per ridurre la loro esposizione al rischio di arresto, reclutano affiliati su commissioni generose per utilizzare il loro software per lanciare attacchi.

Ciò ha portato a un’ampia distribuzione del lavoro criminale, in cui le persone che possiedono il malware non sono necessariamente le stesse che pianificano o eseguono attacchi ransomware. Per complicare ulteriormente le cose, entrambi sono assistiti nel commettere i loro crimini dai servizi offerti dal più ampio ecosistema del crimine informatico.

Anche un hacker solitario attinge alle capacità criminali degli altri.trambler58/Shutterstock

Come funzionano gli attacchi ransomware?

Ci sono diverse fasi di un attacco ransomware, che ho scoperto dopo aver analizzato oltre 4.000 attacchi tra il 2012 e il 2021.

Innanzitutto, c’è la ricognizione, in cui i criminali identificano potenziali vittime e punti di accesso alle loro reti. Questo è seguito da un hacker che ottiene un “accesso iniziale”, utilizzando credenziali di accesso acquistate sul dark web o ottenute con l’inganno.

Una volta ottenuto l’accesso iniziale, gli aggressori cercano di aumentare i propri privilegi di accesso, consentendo loro di cercare dati organizzativi chiave che causeranno alla vittima il maggior dolore se rubati e tenuti in ostaggio. Questo è il motivo per cui le cartelle cliniche degli ospedali e gli archivi della polizia sono spesso bersaglio di attacchi ransomware. Questi dati chiave vengono quindi estratti e salvati dai criminali, il tutto prima che venga installato e attivato qualsiasi ransomware.

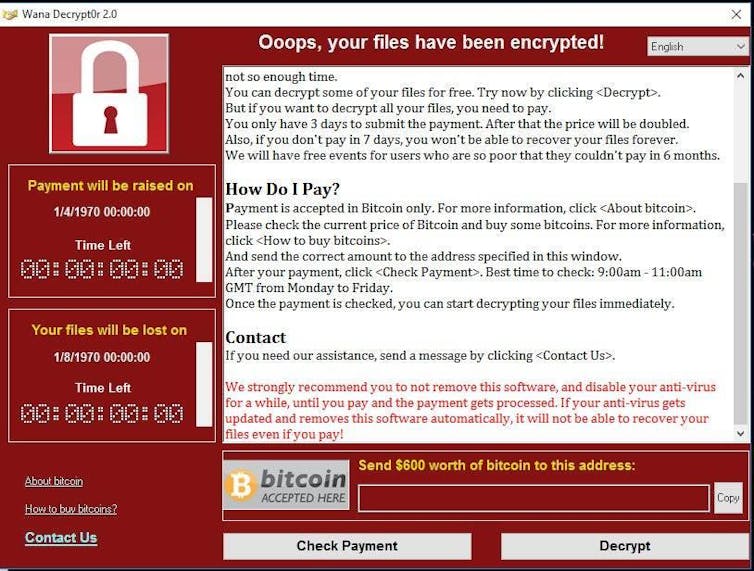

Poi arriva il primo segnale dell’organizzazione vittima di un attacco: il ransomware è stato distribuito, bloccando le organizzazioni dai loro dati chiave. La vittima viene rapidamente nominata e svergognata tramite il sito Web da parte della banda di ransomware, situato sul dark web. Quel “comunicato stampa” potrebbe anche presentare minacce di condividere dati sensibili rubati, con l’obiettivo di spaventare la vittima e farle pagare la richiesta di riscatto.

Le vittime di attacchi ransomware vengono in genere presentate con una schermata come questa.TechnoLlama, CC BY

Gli attacchi ransomware di successo vedono il riscatto pagato in criptovaluta, che è difficile da rintracciare, e convertito e riciclato in valuta fiat. I criminali informatici spesso investono i proventi per migliorare le proprie capacità e per pagare gli affiliati in modo da non essere scoperti.

L’ecosistema del crimine informatico

Sebbene sia possibile che un delinquente adeguatamente qualificato possa svolgere ciascuna delle funzioni, è altamente improbabile. Per ridurre il rischio di essere scoperti, i gruppi di criminali tendono a sviluppare e padroneggiare abilità specialistiche per le diverse fasi di un attacco. Questi gruppi beneficiano di questa interdipendenza, poiché compensa la responsabilità penale in ogni fase.

E ci sono molte specializzazioni nel mondo criminale informatico. Ci sono spammer, che noleggiano software spamware-as-a-service che serve per far abboccare all’amo, truffatori per rubare le credenziali delle persone e databroker che scambiano questi dettagli rubati nel dark web.

Potrebbero essere acquistati da “broker di accesso iniziale“, specializzati nell’ottenere l’accesso iniziale ai sistemi informatici prima di vendere tali dettagli di accesso a potenziali aggressori ransomware. Questi aggressori spesso interagiscono con broker crimeware-as-a-service, che noleggiano software ransomware-as-a-service e altri malware dannosi.

Per coordinare questi gruppi, i darkmarketer forniscono mercati online in cui i criminali possono vendere o scambiare apertamente servizi, di solito tramite la rete Tor sul dark web. I monetizzatori sono lì per riciclare la criptovaluta e trasformarla in valuta fiat, mentre i negoziatori, che rappresentano sia la vittima che l’autore del reato, vengono assunti per saldare l’importo del riscatto.

Questo ecosistema è in continua evoluzione. Ad esempio, uno sviluppo recente è stato l’emergere del “consulente ransomware“, che riscuote un compenso per consigliare i trasgressori nelle fasi chiave di un attacco.

Arrestare i trasgressori

I governi e le forze dell’ordine sembrano intensificare i loro sforzi per contrastare i criminali ransomware, dopo un anno segnato dai loro continui attacchi. Quando il G7 si è riunito in Cornovaglia nel Giugno 2021, le forze di polizia ucraine e sudcoreane si sono coordinate per arrestare elementi della famigerata banda di ransomware CL0P. Nella stessa settimana, il cittadino russo Oleg Koshkin è stato condannato da un tribunale statunitense per aver eseguito un servizio di crittografia malware che i gruppi criminali utilizzano per eseguire attacchi informatici senza essere rilevato dalle soluzioni antivirus.

Sebbene questi sviluppi siano promettenti, gli attacchi ransomware sono un crimine complesso che coinvolge una rete distribuita di criminali. Mentre i trasgressori hanno affinato i loro metodi, le forze dell’ordine e gli esperti di sicurezza informatica hanno cercato di tenere il passo. Ma la relativa inflessibilità degli accordi di polizia e la mancanza di un trasgressore chiave (Sig. o Sig.ra Big) da arrestare, possono sempre tenerli un passo indietro rispetto ai criminali informatici, anche se viene stipulato un trattato di estradizione tra Stati Uniti e Russia.

Questo articolo è stato ripubblicato da The Conversation con una licenza Creative Commons. Leggi l’articolo originale.

Clicca sui nostri link di affiliazione:

– Per acquistare le tue criptovalute su PrimeXBT, la piattaforma di trading di nuova generazione

– Per proteggere le tue criptovalute su portafogli come Ledger e Trezor

– Per effettuare transazioni in modo anonimo con NordVPN

____

Per saperne di più:

– New Crypto FUD Round Incoming as US Gunning for Ransomware Crackdown

– Bitcoin Ransomware Hacking Victim Hacks The Hackers

– Victim Stung for BTC 22 as DoppelPaymer Scammers Claim Latest Victim

– Hack Forces Travel Company to Pay USD 4.6m in Bitcoin Ransom

– Hackers Attack Telecom Argentina, Demand USD 7.5m In Monero

– UK Court Freezes a Ransomware-linked Bitcoin Account on Bitfinex