‘Enorme colpo’ alla DeFi, hackers sfruttano una nota vulnerabilità

L’industria DeFi (finanza decentralizzata) ha appena subito un altro colpo che ci ricorda quanto la DeFi (Finanza Decentralizzata) sia ancora un territorio inesplorato. La notizia è anche resa peggiore dal fatto che la vulnerabilità utilizzata è nota.

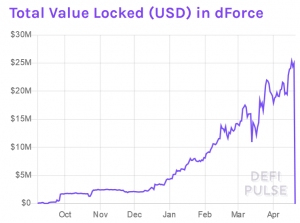

Una società di sicurezza blockchain PeckShield ha gettato uno sguardo dettagliato agli attacchi e alla loro esecuzione,affermando che questa sia una vulnerabilità di rientro nota che si è verificata per la prima volta il 18 aprile su Uniswap , un protocollo per lo scambio automatico di token su pool di liquidità Ethereum (ETH), contro imBTC (un token Ethereum valutato 1:1 del valore di bitcoin (BTC)). Questo è stato seguito da un attacco simile su Lendf.Me , il protocollo di prestito nella rete "protocollo di finanza decentralizzata" dForce , il giorno dopo.

La vulnerabilità consente a un hacker di dirottare una transazione e vendere più volte lo stesso batch di token. Circa 1.278 ETH (232.000 USD) furono rubati nel primo attacco, e circa 25,2 milioni di dollari USA dal secondo.

Il sito Lendf.Me al momento della scrittura non è in linea. Sul suo account Twitter ufficiale, il CEO di dForce Foundation Mindao Yang ha condiviso la spiegazione della rete su ciò che è accaduto questo fine settimana, confermando l’attacco descritto da PeckShield. "Il meccanismo di callback di ERC777 (imBTC) ha consentito all’hacker di fornire e ritirare ripetutamente imBTC prima dell’aggiornamento del saldo",scrive Yang.

Here you can see the loss distribution among top 7 lenders on @LendfMe for these pools. More charts, analysis and also the data will be in DefiWeekly (@kermankohli) in the coming days.

— Frank Topbottom (@FrankResearcher) April 19, 2020

P.S.: I don’t have much time for designing charts now? pic.twitter.com/U1ji8IoHl2

Inoltre, Yang afferma che gli hacker "hanno tentato di contattarci e abbiamo intenzione di entrare in trattativa con loro". Ci sono report che gli aggressori abbiano riconsegnato 126,014 PAX, 320 HBTC, e 381,000 HUSD.

Hacker repay assets from @compoundfinance and @AaveAave https://t.co/2CcYkuaqybhttps://t.co/kyBNba6YEl

— Frank Topbottom (@FrankResearcher) April 19, 2020

Mentre la società sta lavorando con le forze dell’ordine e gli exchange per identificare gli aggressori, nonché per una valutazione della sicurezza più completa di Lendf. Come si dice, Yang afferma che l’attacco è stato un suo fallimento. "Anche se non l’ho eseguito, avrei dovuto anticiparlo e intraprendere azioni per impedirlo", scrive.

Esiste persino un meccanismo di mitigazione per bloccare tali attacchi di rientro, il cosiddetto modello di progettazione Checks-Effects-Interactions, secondo PeckShield. Concludono che "L’hacking di Lendf.Me sia un duro colpo per l’attuale comunità DeFi".

Inoltre, il loro rapporto rileva che, sebbene "ERC777 stesso sia uno standard di token stabilito dalla comunità con le sue funzionalità avanzate per vari scenari, […] queste funzionalità avanzate potrebbero non essere compatibili con alcuni scenari DeFi. Peggio ancora, tale incompatibilità potrebbe portare ulteriormente a conseguenze indesiderate (ad es. rientro). Notiamo anche che altri standard di token (ad es. ERC1155) sono stati progettati in modo simile per avere una funzione di richiamata. "

Inoltre, Tokenlon , la società dietro imBTC, ha scrittoin un rapporto post mortem che "Lo standard del token ERC-777 non presenta – a nostra conoscenza – nessuna vulnerabilità di sicurezza. Tuttavia, la combinazione di utilizzo di token ERC777 e contratti Uniswap / Lendf.Me consente gli attacchi di rientro di cui sopra." Notano che questo exploit era già pubblicato su GitHub torna a luglio 2019 da OpenZeppelin , una società che esegue audit di sicurezza per piattaforme di criptovaluta.

Per Jason Choi, Head of Research presso Spartan Group , una società di consulenza e investimento blockchain, è successo ancora prima, nel 2016.

This exploit was used in the $150M DAO hack:

— Jason Choi 蔡浩霆 (@mrjasonchoi) April 19, 2020

In simplistic terms, during the hack, you:

– Submit a legitimate withdrawal

– Before the contract could update your balance…

– …recursively withdrew more than you are entitled tohttps://t.co/yPCZL1nprd

4/x

Spencer Noon, capo degli investimenti cripto presso DTC Capital, trova che l’attacco a Lendf.Me non sia affatto sorprendente, mentre l’utente di Twitter Patrcik Tsoi crede che questa vulnerabilità "debba far parte dell’auditing degli smart contract prima del lancio del prodotto Defi".

L’attacco a Lendf.Me segue l’annuncio da parte della società di venture capital di criptovalute Multicoin Capital che ha guidato un round di 1,5 milioni di dollari in dForce.

___

Altre reazioni:

Decentralized finance. Decentralized. We paused it. We paused decentralized finance. ? pic.twitter.com/7ATrBWstR6

— ungrubles (@notgrubles) April 19, 2020

__

Is @MulticoinCap going to do the right thing and make the users whole?https://t.co/Hh2arusMRd

— Pierrrrrrrrrrrrre Rrrrrrrrrrrrocharrrrrrrrrrrrrrrd (@pierre_rochard) April 19, 2020

__

@Excellion The average person only heard about capitalism when something implodes.

— Eating and breathing are both important, mkay? (@SchalkDormehl)